حلول أمن المؤسسات

حلول أمن الشبكات المتقدمة للشركات

800+

عملاء سعداء

1900+

مشاريع مكتملة

30+

شركاء عمل

6

بلدان

الحلول المقدمة من قبلنا

توفر إيجاف حلول أمن الشبكات المتقدمة للشركات. نحن نبذل قصارى جهدنا لتكون واحدة من كبار تكامل الحلول الأمنية من خلال العمل على الخبرة والحصول على تجربة تجريبية. تمتلك إجاف شراكة مع مهندسين وبائعين مؤهلين تأهيلا عاليا من الصناعات الرائدة التي لديها خبرة في التعامل مع الشبكات والبنى التحتية المنظمة.

إطار الدفاع المتقدم للتهديد المستمر

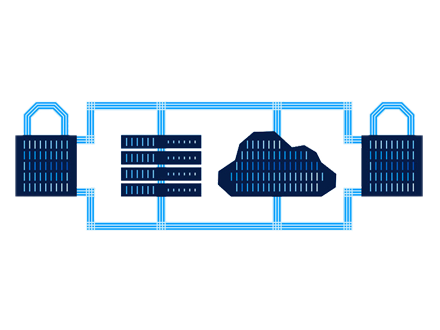

التهديد المستمر المتقدم ، والذي يطلق عليه أيضا التهديد المستهدف ، هو نوع من الهجوم يسير على خطى نموذج فريد ومقروء ليصبح ناجحا. التهديد المستمر المتقدم ليس مجرد جزء من البرامج الضارة ولكنه أيضا تقنية تستخدم في عمليات مختلفة. وعندما يتعلق الأمر بنموذج الرابطة ، فإنه يوفر حلول أمن المؤسسات. إنه إطار آمن تماما يحتوي أيضا على مشاركة معلومات استخباراتية لمعرفة التهديدات المعروفة وغير المعروفة. يتكون النسيج المناسب من العديد من المكونات المختلفة ، بما في ذلك المداخل ونقاط الإنهاء ووضع الحماية المستخدم لمواجهة الرعب خارج نطاق تكنولوجيا المعلومات. يتأكد نموذج التهديد من انخفاض الهجمات ، وتصبح الشركة أقوى.

أمن الشبكات والتطبيقات

تضمن تطبيقات الويب أمان وخصوصية جميع الطبقات الثلاث لموقع الويب: موقع الويب وخادم الويب وخادم قاعدة البيانات. يتم توفير تطبيقات الويب المركزية ، والشركات الخالية من الإرهاب ، وخدمات التطبيقات المخصصة من خلال جدران حماية تطبيقات الويب(WAF) ، وهي أهم حلول أمان المؤسسات. وعلاوة على ذلك ، باستخدام مخططات مختلفة ، وف يحمي من المخاطر مثل [SQL] الحقن ، والقرصنة من ملفات تعريف الارتباط ، والاحتيال ، والمزيد من الهجمات المحتملة على شبكة الإنترنت.

وحدات تحكم تسليم التطبيق

الشركات التي تستخدم تطبيقات متقدمة مثل MICROSOFT ، آي IBM إم ، ORACLE ، SAP ، أو غيرها من البائعين الشهيرة مطلوبة لتوفير إمكانية الوصول المستمر ، والوصول السلس والسهل حتى من مواقع مختلفة ، وزيادة أمن الشبكات للشركات. إذا كنت تواجه صعوبة في تقديم هذه الجودة ، فإن أفضل حل هو وحدة تحكم تسليم التطبيق. يوفر القدرة على التعامل مع الحمل وإمكانية الوصول والأمان لجميع التطبيقات المستندة إلى الإنترنت. توفر وحدات التحكم في نقل التطبيقات المدفوعة قدرات مزرعة الخوادم الأساسية ، مثل الطبقات التي تتراوح من أربعة إلى سبعة ضبط العبء ، وتسريع التطبيق ، وفحوصات رفاهية التطبيق الاستباقية ، وطبقات مأخذ الأمان خارج التحميل ، وضمان DDOS، و [DNS ] جدران الحماية.

جدران الحماية المتطورة

يستخدم جدار الحماية المتطور هذا للتعامل مع الشبكات وحركة المرور على الإنترنت. يتم ذلك باستخدام تطبيق معين. كما أنها تستخدم في الكشف عن الهجمات الخاصة بالتطبيق ، وبالتالي تقليلها. يمكن أن يكون إما قائما على الأجهزة أو قائما على البرامج مع سياسات محددة ومزيج من البروتوكولات والمنفذ الذي يضر بالطبقة السابعة. وتقدم العديد من الخصائص التي قطع الجدران النارية المتطورة ، بما في ذلك التحقيق جليلة ، فهم التطبيق ، والمعرفة حول المستخدم ، ونظام حماية التسلل ، وسائط متعددة الأغراض ، والقدرة على استخدام آخر التحديثات من الموارد انسايت.

تقييم الأمن والضعف

تقييم العجز هو مراجعة داخلية لنظام الجمعية وأمن إطارها ، والتي تظهر عواقبها تصنيف أجزاء النظام وإمكانية الوصول إليها واحترامها. يمكن أيضا تسمية تقييم الضعف على أنه الإجراء المتبع للتمييز بين التأكد بشكل غير كاف من أجهزة الكمبيوتر أو الترتيب المحتمل. وبالمثل ، تتضمن التقييمات ، إلى حد كبير ، منهجيات عديدة لتنظيم وتطبيق أنشطة أمنية إضافية لتحديد الأطر وحمايتها من المخاطر. تسلط تقييمات الضعف العادية الضوء على أمان البيانات بشكل عام وتساعد في التعرف على المغامرات المحتملة قبل أن يكتشفها المبرمجون. تساعد تقييمات العجز في فصل [PCIDSS ] ، [SOX ] ، و [HIPPA ] الاتساق أو يقلل النفقات ذات الصلة.

إدارة التصحيح

يعد فقدان تحديثات الأمان أحد نواقل الخطر الرئيسية التي يساء استخدامها بواسطة البرامج الضارة. توفر إدارة التصحيح حل أمان المؤسسة عن طريق إصلاح ترتيب اللوحة يفحص نقاط النهاية والخوادم المرتبطة لاكتشاف التصحيحات المفقودة على نظام التشغيل والتطبيقات الخارجية. سيساعد هذا أيضا على تقليل وقت النقل للبقع الأساسية والمجازفة للغاية. علاوة على ذلك ، يمنحك قدرة مدركة على حالة مستويات الاتساق الحالية مقابل معايير صناعة القيادة. فهو يوفر لك تقارير واسعة عن الأطر الأكثر حول لهم ولا قوة ومنظور عام على الأرض.

الفوائد النهائية للحماية من البرامج الضارة

البرامج الضارة عبارة عن مجموعة من البرامج الضارة تهدف إلى الحصول على مدخل وسرقة المعلومات وإلحاق الضرر بالكمبيوتر دون إحضار إشعار حامل. هناك العديد من أنواع البرامج الضارة المختلفة ، بما في ذلك العدوى والديدان والمنتجات الخافتة ومنتجات التجسس وأي رمز مرور له تأثير سيء على جهاز الكمبيوتر. حماية ترتيب البرمجيات الخبيثة يضمن سلامة متسقة للإجراءات التي تتم من قبل العملاء الوصول إلى أي التطبيق في أي أداة, وحيثما بما في ذلك ضمان الحماية على خلاف مع العدوى, أحصنة طروادة, الديدان, برامج التجسس, تحرير المنتج, وأحدث الاختلافات التي تتطور بشكل طبيعي. حماية الخطر المرتبطة ينقل رد فعل سريع تمكين أسرع فرصة مثالية ل-الأمن وتقليل انتشار البرمجيات الخبيثة.

حماية نقطة النهاية ضد التهديدات

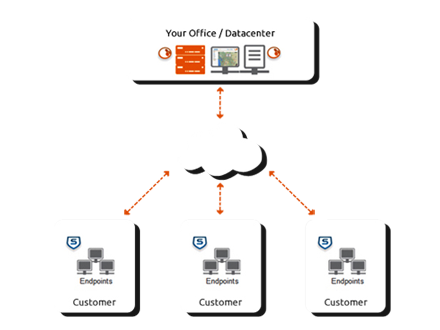

يجب على الشركات اعتماد حماية طويلة الأمد وتدابير أمنية مشددة ضد الهجمات والتهديدات السائدة. توفر حماية نقطة النهاية أفضل حلول أمان المؤسسة من خلال توفير الأمان ضد تهديدات البرامج الضارة وحركة المرور على الإنترنت والبريد العشوائي والسرقة وتهديدات الويب الأخرى. وعلاوة على ذلك ، فإنه يوفر مستوى عال وشديد الأمن للأدوات الإلكترونية ، بما في ذلك أجهزة الكمبيوتر ، والهواتف المحمولة ، وأقراص وأجهزة الكمبيوتر المحمولة ، والبنية التحتية فدي حماية ضد سرقة وفقدان البيانات.

تواصل معنا

# اربيل ، العراق: دريم ستي G3 - الفيلا رقم 384

# بغداد العراق شارع الأميرات المنصور.

# البصرة حي الجزائر قرب مستشفى بن غزوان.

حلول الحماية والأمان: مجموعة متنوعة من الأنظمة للحفاظ على سلامتك

أفضل حلول تصميم وتنفيذ مراكز البيانات 2022