إدارة أمن تكنولوجيا المعلومات

ضمان سرية ,سلامة وتوافر المعلومات للمؤسسات.

800+

عملاء سعداء

1900+

مشاريع مكتملة

30+

شركاء عمل

6

بلدان

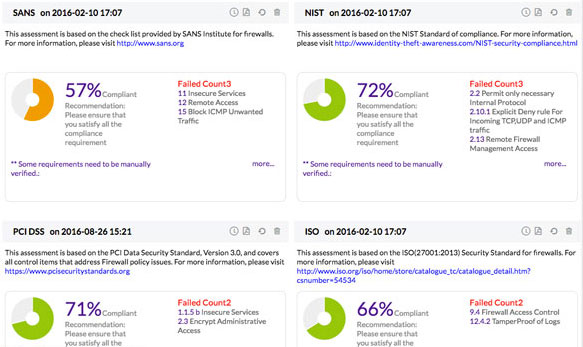

جدار الحماية وإدارة التكوين

يمكن أن يكون الحصول على القليل من المعلومات حول نشاط الشبكة ومواكبة سجلات جدار الحماية مهمة صعبة ومتعبة لأن أداة الأمان عادة ما تولد كمية كبيرة من السجلات. لحل هذه المشكلة ، قدمنا أداة تعرف باسم محلل جدار الحماية. إنه برنامج يولد سجلات أقل أهمية ولكنها تساعد المديرين التنفيذيين في الحصول على معلومات حول استخدام النطاق الترددي. وعلاوة على ذلك ، بل هو عقلاني البائع ومتوافق مع جميع الجدران النارية شبكة تجاريا تتكون من تشيك بوينت ، سيسكو ، جونيبر ، فورتينيت ، بالو ألتو ، وغيرها الكثير.

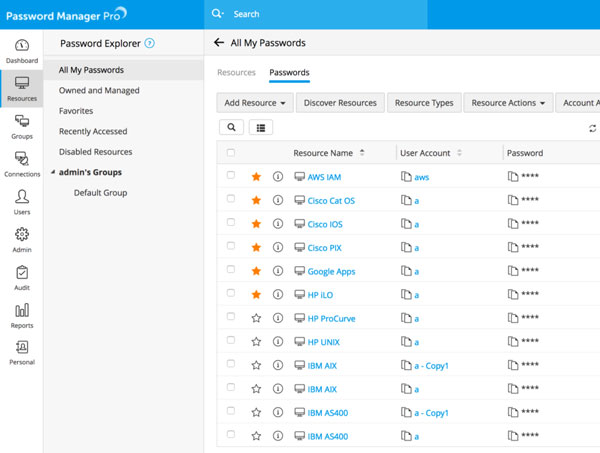

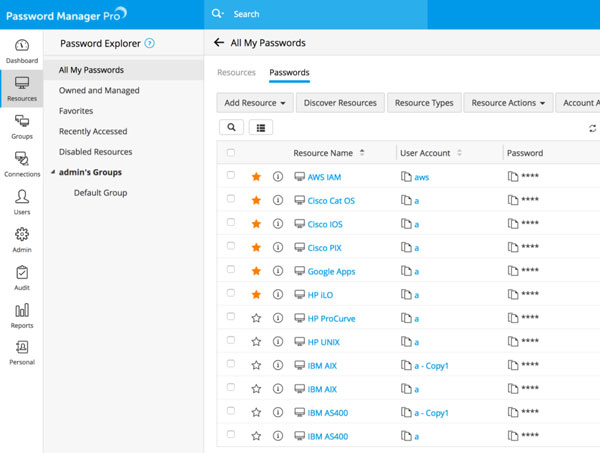

إدارة حصرية لكلمات المرور

يستخدم هذا النوع من إدارة أمان تكنولوجيا المعلومات لإدارة الشبكات المختلفة وحركة المرور على الإنترنت. كما أنها تستخدم في الكشف عن الهجمات الخاصة بالتطبيق ، وبالتالي تقليلها. يمكن أن يكون إما قائما على الأجهزة أو قائما على البرامج مع سياسات محددة ومزيج من البروتوكولات والمنافذ التي تلحق الضرر بالطبقة السابعة. وتقدم العديد من الخصائص المختلفة من قبل الجدران النارية الجيل القادم(نغفو) ، بما في ذلك التحقيق جليلة ، وفهم التطبيق ، والمعرفة حول المستخدم ، ونظام حماية التسلل ، وسائط متعددة الأغراض ، والقدرة على استخدام آخر التحديثات من الموارد انسايت.

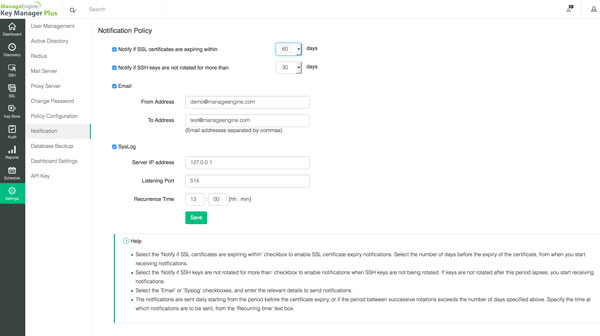

إدارة شهادات SSL و SSH

مفتاح إدارة محركات البحث هو حل إدارة برامج تكنولوجيا المعلومات التي تساعدك في تعزيز والتعامل والإشراف وتحليل حياة شهادات SSH و SSL . كما أنها تساعد في مراقبة بيئة سش و سل وإعطاء السيطرة الكاملة للمديرين التنفيذيين حتى يتمكنوا من منع أي نوع من قضايا الانتهاك والاتفاق.

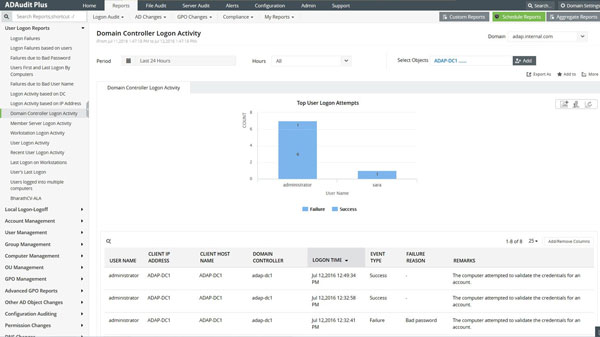

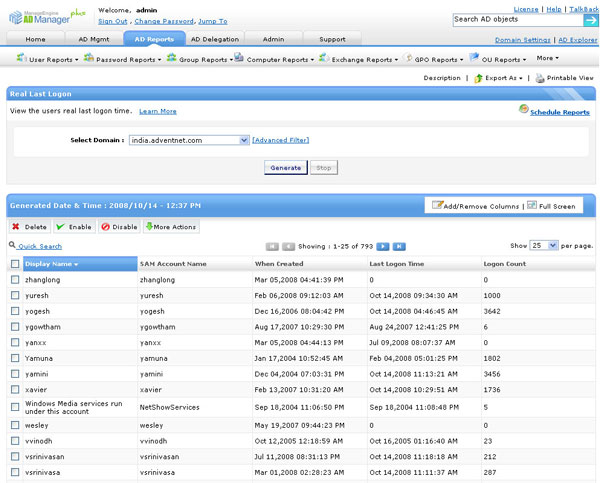

الفحص والإبلاغ عن اي تغيير في الدليل النشط (Active Directory)

من المؤكد أنه في أي وقت من الأوقات ، وحدات تحكم المجال تقوم بالمراقبة والإشراف والإبلاغ عن المعلومات كاملة عن الدليل النشط.

يتم تغيير العملاء والفريق و [GPO] والنظام و [OU] و [DNS] ومخطط أد والتكوين من تقارير [GUI]ورسائل البريد الإلكتروني.

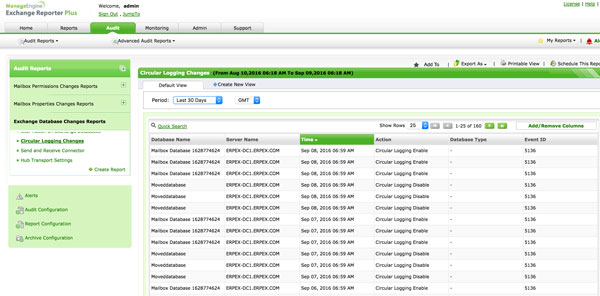

الفحص والإبلاغ عن تغيير في خادم البريد الاكنروني Exchange Server

- فحص التغيير ، على شبكة الإنترنت ، وحلول التقارير هناك ل MS استبدال البيئة.

- تتم مزامنة هيكل ومخزون الأدوات الذكية بنشاط من قبل شركات التتبع والمراقبة.

- يتم الإبلاغ عن التقارير المتعلقة باستخدام الوصول إلى ويب أوتلوك وحركة مرور صندوق البريد والتطوير.

- كما أنه متوافق مع التقارير المخصصة التي يتم فيها استخدام فلاتر بيانات مختلفة وجدولة تلقائية وتنسيقات مختلفة.

- يوفر أداة الفحص التي يمكنك من خلالها فحص صندوق البريد غير المرخص والتغييرات الأخرى بسهولة.

- التعامل مع الدليل النشط والإبلاغ عنه:

- يتم توفير أداة معالج الدليل النشط المستندة إلى الويب والتي يمكنك من خلالها إدارة الهواتف المحمولة الخاصة بك من خلال تطبيقات الهاتف أو الروبوت.

- ويوفر دليل نشط واحد الراحة وتبادل المديرين التنفيذيين.

- كما أنه متوافق مع القوالب ، ومستخدم ملف قيم مفصولة بفواصل.

- وهو يتضمن عددا كبيرا من التقارير المتعلقة بالسلامة ، وقانون Sarbanes Oxley Act -التأمين الصحي-قابلية النقل ، وقانون الامتثال للمساءلة OU تقارير التوزيع.

- كما أنها تدعم الدور والممثل القائم على مكتب الاستقبال.

- كما يوفر تفاصيل عن إدارة المستخدمين ومنظف الإعلانات الآلي والوظائف الأخرى.

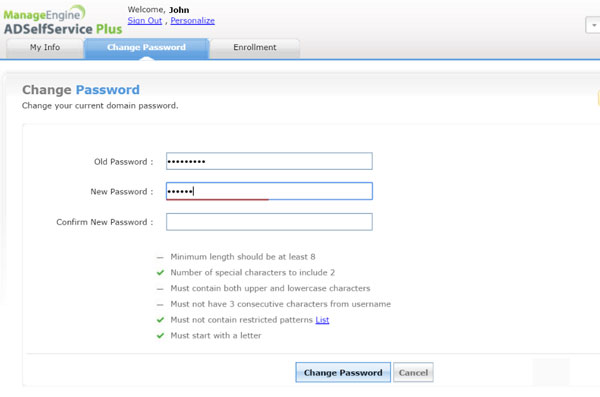

التعامل مع كلمات السر من الدليل النشط

- إنه يبسط التعامل مع كلمات السر مع الإدارة الذاتية للعملاء قيمة ضمان مستوى عال من السلامة باستخدام العديد من التحقق من صحة الكلمة.

- كما ينطبق استراتيجيات كلمة المرور الصارمة على الدليل النشط. أيضا ، على جميع التطبيقات السحابية.

- يقوم تلقائيا بتشغيل كلمات المرور في نفس الوقت على أجهزة مختلفة حتى لا يضطر المستخدم إلى مواجهة أي نوع من الصعوبة.

- من خلال هذا ، هل يمكن أن يكون الوصول متماسك ولا تشوبه شائبة لجميع التطبيقات القائمة على سحابة والدليل النشط.

- يقوم دائما بإعلام المستخدم بأي تغييرات ، بما في ذلك الوصول إلى كلمة المرور أو التغييرات من خلال رسائل البريد الإلكتروني أو الرسائل.

Active Directory إدارة كلمات المرور

- يبسط إدارة كلمة المرور مع الخدمة الذاتية للمستخدمين النهائيين مع ضمان إجراءات أمنية مشددة باستخدام مصادقة متعددة العوامل.

- تنفذ سياسات كلمة المرور الحبيبية عبر الدليل النشط المحلي والتطبيقات السحابية.

- مزامنة كلمات المرور تلقائيا لتوحيد الهويات بشكل آمن عبر منصات متعددة.

- يوفر وصولا سلسا وآمنا إلى التطبيقات السحابية من خلال تسجيل الدخول الأحادي المستند إلى الدليل النشط.

- بإعلام المستخدمين بشكل دوري عبر البريد الإلكتروني ، والرسائل القصيرة ، ودفع الإخطارات لمنع انتهاء صلاحية كلمة المرور.

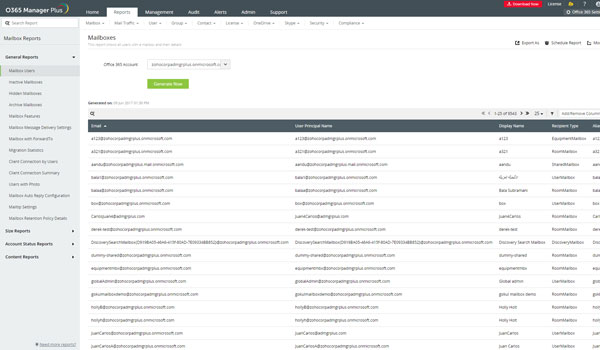

الأمن والسلبية من مايكروسوفت أوفيس-365

هناك مدير مكتب المعروف باسم أو 365 مدير زائد ، الذي يتفقد وتقارير حلول أي مشكلة في أوفيس 365 بحيث المديرين التنفيذيين يمكن بسهولة إدارة أوفيس 365 الإعداد. سهلة الاستخدام وبرنامج كمبيوتر على شبكة الإنترنت يساعدك على التعامل مع أزور النشطة الدليل ، سكايب ، ون درايف لأغراض تجارية ، وكلها من مكان واحد

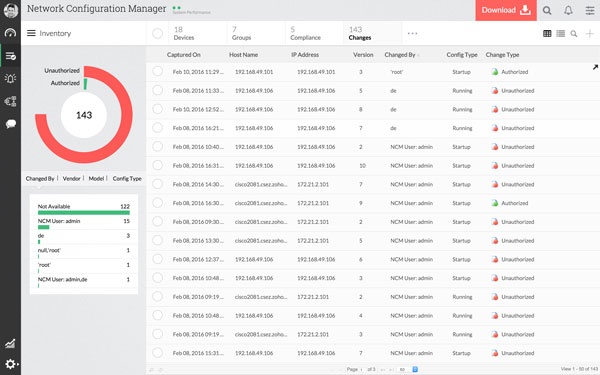

إدارة تكوين الشبكة (NCM )

مدير تكوين الشبكة هو تغيير شبكة متعددة الأغراض ، والتكوين ، وإدارة الامتثال [NCCM ]. يقترح حلولا لجميع أنواع الأجهزة ، بما في ذلك أجهزة التوجيه والجدران النارية. NCM يساعد في حل جميع أنواع المشاكل عن طريق التحكم في كل نشاط للجهاز.

إدارة منسقة لأجهزة سطح المكتب والأجهزة المحمولة

سطح المكتب المركزي هو سطح المكتب المنسق والهاتف الخليوي التعامل مع البرنامج الذي يساعد في الإشراف على الخوادم وأجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر والهواتف المحمولة والأجهزة اللوحية من منطقة محورية.

أتمتة جداول معالجة سطح المكتب العادية مثل إدخال التصحيحات ، وتفريق البرامج ، والتعامل مع أصول تكنولوجيا المعلومات الخاصة بك ، والإشراف على تراخيص البرامج ، والتحقق من البرامج باستخدام القياسات ، والإشراف على استخدام أداة أوسب ، وتحمل المسؤولية عن سطح المكتب البعيد ، وأكثر تكاملا سطح المكتب وإدارة الجهاز المحمول.

إدارة أجهزة الكمبيوتر المكتبية من قبل مايكروسوفت SCCM

مايكروسوفت SCCM فعالة جدا لإدارة برامج تكنولوجيا المعلومات. يتعامل مع أجهزة الكمبيوتر المكتبية وجميع التطبيقات المتعلقة بها. ولكن كما نعلم ، كل شيء له مزايا ولكن لديه عيوب أيضا نفس الوضع مع مايكروسوفت SCCM . لا يمكن ترفيه تطبيقات غير مايكروسوفت. لذلك ، يخلق هذا مشكلة للعديد من المديرين التنفيذيين حيث يتعين عليهم العمل مع أنواع مختلفة من الأدوات لترقية تطبيقات أعمالهم في شبكة معينة. لذلك ، فإنه يخلق تعقيدات جدا ويستغرق وقتا طويلا.

إدارة سحابة الأمن وسجل

هناك مدير أمن تكنولوجيا المعلومات المعروفة باسم سحابة الأمن زائد التي تدير السحابة ويحميها. مع هذا إدارة أمن تكنولوجيا المعلومات ، يمكنك ان ترى سحابة الخاص بك في كل من AWS و هيكل AZURE CLOUD . يمكنك بسهولة الحصول على معلومات حول أنشطة السحابة الخاصة بك لأنها تمنحك تقريرا مفصلا وتنبيهات حول كل ما يحدث في السحابة الخاصة بك. لذلك ، باستخدام مدير تكنولوجيا المعلومات هذا ، لا داعي للقلق بشأن أي شيء لأنه يسهل عليك ترقية عملك.

معلومات حول التصحيح ويندوز ، ماك ، لينكس ، وطرف ثالث

وفيما يلي النقاط الرئيسية حول التصحيح ويندوز ، ماك ولينوكس.

- تتوفر أجهزة كمبيوتر التصحيح في شبكات مثل الشبكة المحلية والشبكة الواسعة ومستخدمي التجوال والمنطقة المجردة من السلاح.

- حوسبة التصحيحات من التعرف إلى التصنيف.

- تخويل البقع عن طريق اختباره.

- أنها تجلب في اللعب بقع من التطبيقات عندما تكون في مرحلة ثابتة أن لا أحد يستخدم لهم

- لتوفير الوقت من إضاعة تثبيته دائما لهم بعد ساعات العمل أو توقيت المكتب.

- يقوم بتشغيل الأدوات قبل استخدامها الفعال وإعادة تشغيلها تلقائيا بعد تثبيت التصحيحات.

- لا تصنف التصحيحات إلى مجموعات وأقسام.

- يتفقد ثم تقارير عن استخدام بقع

SIEM والتهديد الشبكة

- يتم توفير حلول SIEM كلما تضعف شبكة الشركات.

- وجدوا ، فحص السجلات من مواقع التنسيق ، ومن ثم تقديم تقرير مفصل عن ذلك. علاوة على ذلك ، فإنه يساعد أيضا في أرشفة تلك السجلات.

- يشرف على بيئة الدليل ، ويحتفظ بسجلات لجميع المناسبات ، بما في ذلك العميل والفريق والتغييرات:

- يتفقد ملقمات الملفات من ويندوز ، مجموعات تجاوز الفشل ، نت لتعديلات الملف ، نهج المشاركة ، والترخيص.

- يوفر العميل ، والظروف لجميع أنشطة الشبكة لإضعاف الأخطاء الداخلية.

- يضعف المشكلات الداخلية من خلال فحص جميع أدوات الشبكات وقواعد البيانات وخوادم التطبيقات والحلول الفعالة للأخطاء.

- أدوات الأمان السحابية مثل خدمات أمازون ويب (AWS ) ومايكروسوفت أزور التي تساعد في الاحتفاظ بسجل لجميع الأحداث التي تحدث في المنصات السحابية.

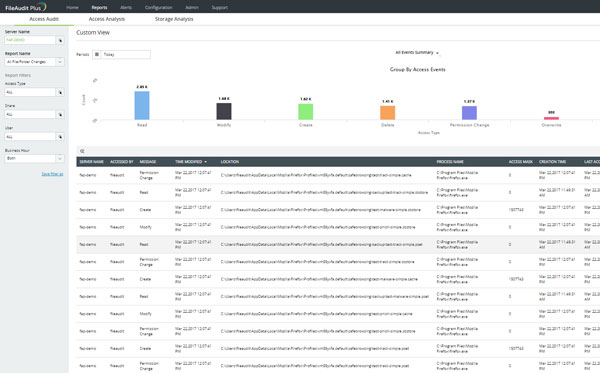

فحص خوادم الملفات وأدوات إعداد التقارير

توفر النوافذ المستندة إلى الويب وفي الوقت الفعلي عناصر فحص وتخزين يتم من خلالها زيادة أمان البيانات وإدارة المعلومات بشكل فعال وتلبية احتياجات الامتثال.

من خلال الاقتراب من الشذوذ تسجيل أنماط الوصول ، وفحص حصة ، وإذن نتفس ، فإنه يراقب ويدرس الوصول إلى جميع المجلدات والملفات.

يتم تعزيز سعة التخزين عن طريق فصل الملفات القديمة وغير المستخدمة وغير الضرورية ، والحصول على كل جزء من المعلومات حول مساحة وخصائص الملفات والمجلدات.

يظل نشطا طوال الوقت ويستجيب لجميع الانتهاكات المتعلقة بالأمان من خلال تنبيهات البريد الإلكتروني.

يتفق مع [_SOX_] ، [_HIPAA_] ، [_FISMA_] ، [_PCI_] ، [_GLBA_] ، [_GDPR_، وغيرها من الولايات التنظيمية.

تواصل معنا

# اربيل ، العراق: دريم ستي G3 - الفيلا رقم 384

# بغداد العراق شارع الأميرات المنصور.

# البصرة حي الجزائر قرب مستشفى بن غزوان.

حلول الحماية والأمان: مجموعة متنوعة من الأنظمة للحفاظ على سلامتك

أفضل حلول تصميم وتنفيذ مراكز البيانات 2022